2018年01月23日

「IoTセキュリティってどうやって考えるの?」の巻

イメディオでIoTセキュリティセミナー の開催準備も完了し、やっとこさ、「IoTのセキュリティ関係のイベントをイメディオで実施する」というひとつの目標をクリアできた、とホッとした矢先、再び京都産業大学の安田先生に「セキュリティのイベントやるでェ〜」とお声がけいただきました。(前回のセミナーの様子はこちら)

イベントタイトルは、「セキュリティ人材育成 最初の一歩(仮)」

イベントをご紹介いただいた瞬間、「冬の京都か、寒いな。」とも思ったのですが、セキュリティ人材をテーマとしたイベントでの議論が気になり、底冷えする年末の京都へ向かったのでした。

会場は、重役会議が行われそうな厳かな雰囲気の会議室

(写真提供:まっちゃだいふくさん)

ポイント

- IoT製品の品質を保つには、「セーフティ(これまでの製品の安全基準)」+「セキュリティ(ソフトウェアの安全性)」という考え方が必要

- 外部のリソースともつながるため、IoTのセキュリティ対策は複雑になる

- IoT時代に合ったセキュリティの知識を持った人材のニーズはこれから更に伸びる

オープニング

人材育成コミュニティの必要性について

京都産業大学 コンピュータ理工学部 准教授 安田 豊 氏

資料はこちらからご覧いただけます。

https://www.slideshare.net/yutakayasuda/ss-84689026

そもそも、どうしてこのイベントが企画されたのか

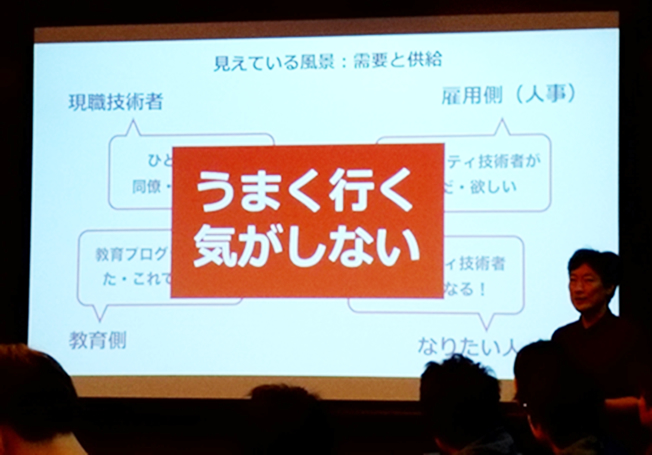

今回のイベント、登壇者は社会人と学生が入り混じっています。イベントを運営している安田先生曰く、色々な立場の人に参加を呼びかけている理由は、採用側となる企業と将来の就職先を検討する人材が実際に顔を合わせて議論することで、曖昧になりがちな「セキュリティ人材」のイメージを具体化して共有し、学生さん達が卒業後も活躍できる場をつくることにあるそうです。

確かに、雇用側の「ほしい人材像が曖昧」で、人材側も「どんな仕事をするのか分からない状態」ならば、適材適所もスムーズには行かないですよね、と、お話をお聞きして納得。

セキュリティ人材の需要もあり、セキュリティを職にしたい人もいるのにうまくいっていない

この「曖昧なセキュリティ人材像」の問題は、「何が必要か曖昧だから十分な対策が行われない」という企業のセキュリティ対策の問題にも通じるものがあると思いました。

基調講演

セキュリティ人材育成の “出口”に関する一考察

パナソニック株式会社 製品セキュリティセンター 森田 智彦 氏

資料はこちらからご覧いただけます。

https://speakerdeck.com/kansaisecurity/sekiyuriteiren-cai-yu-cheng-false-chu-kou-niguan-suru-kao-cha

メーカーの視点

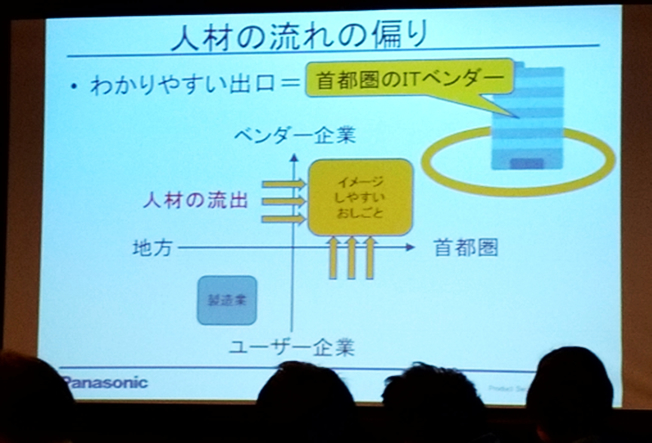

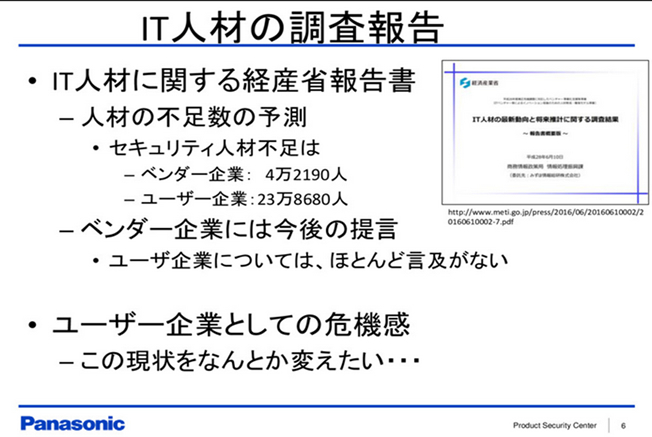

セキュリティ人材は、専門のITベンダー(ITのサービスを提供する企業)だけでなく、メーカーでも活躍の場があるのですが、一般的に言われているように人材不足の問題があります。

首都圏に人材が集中している。

人材の流れの傾向として、首都圏のITベンダーに集中しており、ユーザー企業(本来ITが本業でない企業)では、圧倒的に人材が不足しています。特に地方は不利な状況です。

パナソニック社においても例外ではなく、現状に危機感があることもお話いただきました。

ユーザー企業は、「自分たちで何とかするしかない」現状。

(発表資料より転載)

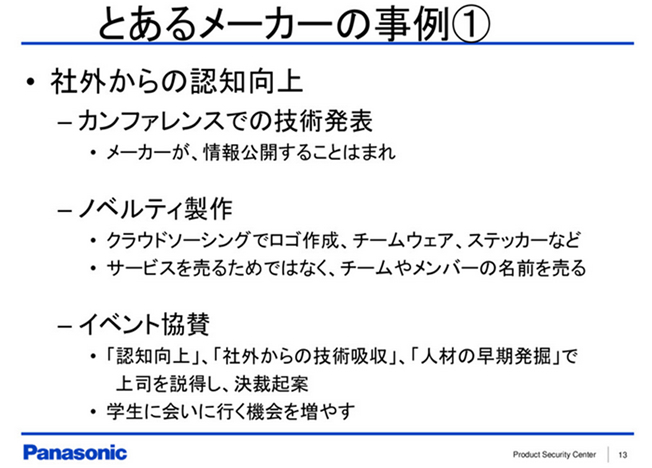

良い人材を採用するためには戦略が必要

こうした状況を踏まえてパナソニック社では、部署単位でも戦略を立てて採用活動を行っているそうです。発表スライドの中では、人材採用の考え方を「釣り」に例えてお話いただきました。

非常に分かりやすいので、業界を問わず、「優秀な人材がほしい!でも、どうしたらよいのか分からない。」とお悩みの採用担当の方には、ご参考になるのではないかと思います。

下記は、パナソニック社の取り組みの一部。中小規模の企業では、取り入れるのは難しい内容もありますが、「イベント協賛」は行いやすいのではないでしょうか。

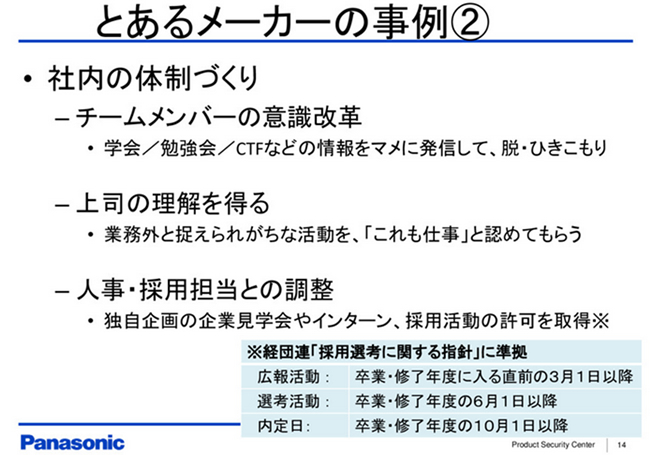

社内調整も重要。「コレも仕事」と認めてもらうのって大事です。

(発表資料より転載)

また、社内の取り組みに止まらず、森田氏はOWASP(オワスプ Open Web Application Security Project) 関西 というセキュリティコミュニティのボードメンバーでもあるため、コミュニティにちなんだイベントも会社で実施しているとのこと。こうしたイベントは、社外の優秀な人材と出会う場にもなります。

近日開催(2018/2/18)のイベントはこちら → https://owasp-kansai.doorkeeper.jp/events/68374

参加希望者は100名超。

その他にも、同社では社内活動として、情報セキュリティコンテストイベントSECCONの本選に参加したり、技術者教育のためにBlack Hatという世界的に有名なセキュリティカンファレンスにも参加するなど、社内のエンジニアが技術研鑽する機会もつくっています。

サイバー攻撃に対するリスクの低減と商品力強化のために設けられている、製品セキュリティの部門による製品検証では、どんどん出てくる新しい脆弱性に対応するべく、前述のイベント参加などの経験も生かしながら、ハッカー目線で多彩な分析をおこなっているのだそうです。

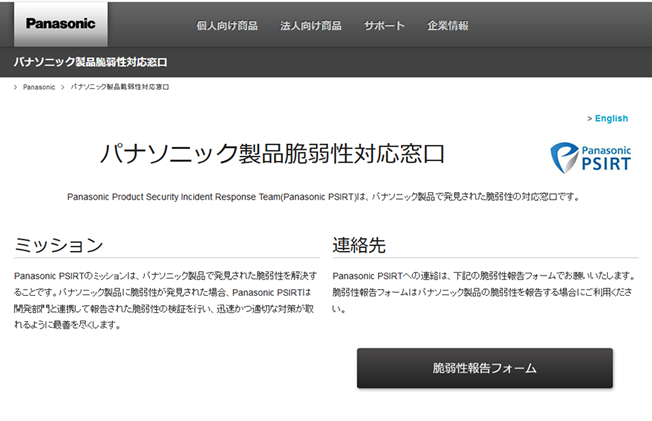

製品の脆弱性に対応する「PSIRT」

製品の脆弱性への対応の中には、オープンなWebフォームから、製品の脆弱性について投稿できる「パナソニック製品脆弱性対応窓口」という取り組みもあり、歴史のあるメーカーさんも時代に合わせた対策・対応をしていることが分かります。

メーカーが社外の技術者からの脆弱性の報告を受付しているフォーム

「PSIRT(ピーサート)」とは、Product Security Incident Response Teamの略で、自社製品・サービスなどに関わる、セキュリティの脆弱性に関わる事故などの危難が発生するおそれのある事態に対処するための組織、リスクマネジメントを行うことを主な目的とした態勢(チーム)のことを指すそうです。

情報セキュリティの対策として、「CSIRT(シーサート) : Computer Security Incident Response Team」という言葉は耳にしたことがありますが、PSIRTは初めて。調べてみると、PSIRTの場合は製品の多様性のために、セキュリティに関する共通のベストプラクティスを得ることが難しいのだとか。(※1)

(※1)

「IoTの普及に伴うPSIRTの必要性(- 飛躍的に重要性を増すサイバー脅威への対応 -)」

IT Solutions Frontier 2017年10月号 野村総合研究所(NRI)

https://www.nri.com/~/media/PDF/jp/opinion/teiki/it_solution/2017/ITSF171006.pdf

また、同社の取り組みを知るには、「製造システムのセキュリティ確保に向けたパナソニックでの取り組み」という資料も閲覧できますので、IoTセキュリティを考える方はぜひご参考に。

セキュリティ人材は、メーカーでも活躍が望まれる

IoTセキュリィが難しいといわれる理由のひとつに、市場に出回る個々の製品から、悪意のあるユーザーが攻撃を試みることができるという点があります。

メーカーのセキュリティエンジニアは、そのような攻撃を予見して、製品出荷前に脆弱性を発見したり、社内の態勢を整えたり、情報をアップデートするべく様々な場所に出向いて知識獲得と技術研鑽を続けなければなりません。

講演後の質疑応答の時間では、就職後の「キャリアパス」について参加者から質問があがりましたが、(企業によってキャリアパスは異なることを前提としつつ)大企業であっても、セキュリティ人材は専門職であるために大きな異動はなく、メンバー間で情報を交換しながら技術力を高めることができて、将来的には責任者となるキャリアを積むことができるようです。

「その道の専門」であるITベンダー企業に勤めることもひとつですが、「自分の会社の製品を守る」という仕事も、専門知識を生かしながら活躍できる非常にやりがいのある仕事であることが、この講演でとても良く理解できました。また、そうした立場に身を置く人材もこれから、もっと求められていくのだろうと思います。

開発セキュリティとサプライチェーンの潮流

– シノプシスのビジネスと求められるグローバル人材像-

日本シノプシス合同会社 岡 デニス 健五 氏

ITベンダー側の視点

シノプシス社は、1986年にアメリカで創業されたグローバル企業です。回路設計をした事のある方であれば、Design Compiler(デザインコンパイラ)という製品をご存知の方も多いのではないかと思います。

最近では、内閣府の「自動走行システムの大規模実証実験」の実施に関するガイドライン(※2)の作成にも携わっているのだとか。

(※2)

NEDO:自動走行システムの大規模実証実験を開始

国立研究開発法人新エネルギー・産業技術総合開発機構 (2017/10/03)

今回は、製品のセキュリティ品質を上げるためのツールを提供するITベンダー企業側の視点での、セキュリティ人材についてお話いただきました。

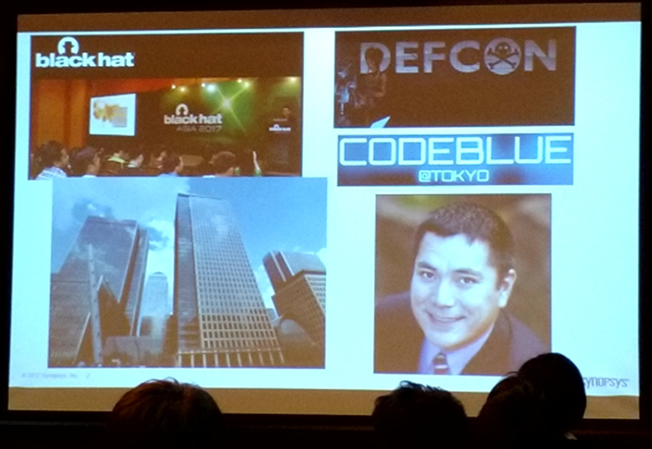

この写真みて、「ピン」と来る人は、セキュリティ業界に関心のある人

まず最初に、Black Hat, DEF CON, Code Blue といったセキュリティに関連する国内外のメジャーなカンファレンスへの参加や、Billy Rios(※3)など、セキュリティ業界に目指す人材がいるかどうかなど、学生さんの関心がどこにあるのかが問われました。

Billy Rios( @XSSniper ) ビリー・リオス氏は、医療機器、空港、洗車機、ホームオートメーションシステムのセキュリティなどでも知られるセキュリティ業界の重鎮。

同氏が創設したWhiteScopeという企業によって、心臓のペースメーカー用のプログラムの脆弱性が約8,000発見されたり、同氏による投薬ポンプを制御するシステムの脆弱性の発見や、洗車機のハッキング事例もあり。IoT製品を開発する際のセキュリティの考え方について答えたインタビューの日本語の記事もあります。

- 各社の心臓ペースメーカーから計8000もの脆弱性、米セキュリティ企業が発見。現場の甘い認識も指摘Engadget Japanese(2017/05/30)

- 薬剤注入ポンプの重大なセキュリティ脆弱性カスペルスキー公式ブログ(2015/05/22)

- 洗車機をハッキングすることで車を閉じ込め、破壊し、乗員を水責めすることもできるGIGAZINE(2017/08/26)

- IoTデバイスを“凶器”にしないモノづくりの心得とはMONOist(2017/09/04)

製品品質を保つために必要な「安全性」

講演者の岡氏が指摘するように、そもそも、インターネットがここまで発展した背景には、1995年にSSLがリリースされて「安全に通信が利用できる」状況になったため。

ECサイトでのショッピングや情報発信など、インターネットを通じてビジネスが可能になったのは、「安全な仕組みができたから」である、ということを忘れてはいけません。

いま、ハードウェアがインターネットにつながることが普通になりつつあります。製品品質を保つためには、これまでとは異なる考え方をしなければならない時代となりました。

市場に出たIoT製品は誰もが購入できます。購入された製品を通して常に攻撃される可能性があることを、製品開発の前提条件として開発することが、これからの「品質の高い」製品づくりには必須となるのではないでしょうか。

IoTのセキュリティを考える上でのキーワード「複雑さ」

複雑な状況下の安全性は「一意」に止まらない

IoTの製品に接続されるソフトウェアは、自社で開発したものだけでなく他社が開発したものもつながり、複雑に絡み合っています。

テスラ社の「Model S」のハッキング事例(※4)では、ウェブブラウザ経由で自動車がハッキングされました。

脆弱性の発見により、企業の経済活動も打撃を受けることは、近年では実際に起きていることです。例えば、2015年には、Jeepがハッキング対策のために140万台が米国でリコール(※5)されました。

(※4)

中国のセキュリティーラボが、テスラ車を「ハッキング」した瞬間

Wired.jp (2016/09/24)

(※5)

Jeepハックの衝撃

日経テクノロジーオンライン (2015/09/01)

こうした現状に対して、SDLC(ソフトウェア開発ライフサイクル)全体にセキュリティを組み込む(※6)という考え方が必要となります。

以下のプロセスでセキュリティチェックを行う。

- セキュリティの要件仕様

- 脅威モデリング(※7)

- アーキテクチャリスク分析

- ソースコードレビュー

- ソースコード静的解析

- ファジング(※8)

- ソフトウェアの構造解析

- ペネトレーションテスト(※9)

(※7)

脅威モデリングは、開発対象のソフトウェアがどのようなセキュリティ脅威にさらされており、攻略される可能性を持ちうるかを洗い出す活動

IPA ISEC セキュア・プログラミング講座:C/C++言語編 第2章 脆弱性回避策とソフトウェア開発工程:脅威モデリング

(※8)

「ファジング」とは、検査対象のソフトウェア製品に「ファズ(英名:fuzz)」と呼ばれる問題を引きこしそうなデータを大量に送り込み、その応答や挙動を監視することで脆弱性を検出する検出手法

脆弱性対策:ファジング:IPA 独立行政法人 情報処理推進機構

(※9)

ペネトレーションテスト(通称 ペンテスト)

侵入テスト(しんにゅう・テスト)。コンピュータやネットワークの脆弱性を調査するために行うテストのひとつ。 外部からさまざまな攻撃方法を試しながら、特定のコンピュータやネットワークに侵入できるかどうかを実際に検証するテストのこと

国民のための情報セキュリティサイト用語辞典

その他にも、システムのセキュリティを考える上で気をつけなければならない点として、「時間の経過と共に、システムは相対的に弱くなる」ということがあります。

その例として、2008年から2015年までアップデートをしなかったシステムの脆弱性の数を比較したところ、当初のテスト結果と比較して、約26倍の脆弱性が発見された事例が紹介されました(※10)。

つまり、当時は明らかで無かった潜在的な脆弱性が明らかになったり、そこを攻撃する手法が知られていくことで、数年前に開発されたソフトウェアは、アップデート無くしては安全に使えなくなってしまう、とうことです。

こうした事例からも時間軸を念頭においてIoT製品の安全性を考えなければならないことがわかります。

2008年8月にリリースされた製品のセキュリティチェックをした際は、CVEが22個検出されたのに対して、7年後の2015年2月にチェックした際にはCVEが582個、CVSS10のCVEが74個発見された。

- CVE

- Common Vulnerabilities and Exposures

世の中の脆弱性情報を一意に管理するためのID

https://www.ipa.go.jp/security/vuln/CVE.html - CVSS

- Common Vulnerability Scoring System

共通脆弱性評価システムセキュリティ上の弱点(脆弱性)の深刻度を示す基本評価基準。

最高が10。

https://www.ipa.go.jp/security/vuln/CVSSv3.html

こうしたソフトウェアの性質を理解し、IoT製品をつくる、導入する際に 「ソフトウェアのセキュリティパッチを当てることを前提に製品のライフサイクルを考える」ことを企業が実現するためには、セキュリティを理解する人材が必要です。

セキュリティ人材になるために、身につけたい能力

講演の最後に、求められるセキュリティ人材の能力として、下記の4点が述べられました。

- ソフトウェアの理解(開発プログラミング能力、開発プロセスの両方が分かること)

- セキュリティを理解できること(どういう風にハッキングできるのかを知っている)

- お客様のニーズを把握できること(コスト、時間など)

- 新たな技術をキャッチアップできること(セキュリティを取り巻く環境は日々進化!)

「お客様のニーズの把握」と「新たな技術のキャッチアップ」は、セキュリティ業界に限らず必要な事。

講演後には「人材として、ジェネラリスト・スペシャリストどちらが求められますか?」とう質問があがりました。会場内の企業さんは、ジェネラリストを求める傾向にありましたが、企業の業務内容によって異なるため、自分がどうしたいのか、そして仕事では何が求められているかを見極めることも必要です。

また、セキュリティの情報については、企業のブログも良い情報元になるようです。

「まだセキュリティのことはよく分からない。」という方も、「セキュリティ ブログ」で検索してみてください。

ちなみに、シプノシス社ブログはこちらです。

https://www.synopsys.com/community/blogs.html

LT(ライトニングトーク)

今回のイベントの後半戦では、持ち時間10分間のLTが企画されました。発表者は合計3名。

ランサムウェア事例紹介

京都産業大学 コンピュータ理工学部 1回生 村上ひろき 氏

資料はこちらからご覧いただけます。

https://www.slideshare.net/ssuser4072fb1/ss-84770086

目下、セキュリティを学んでいる大学1回生の学生さんによる発表。

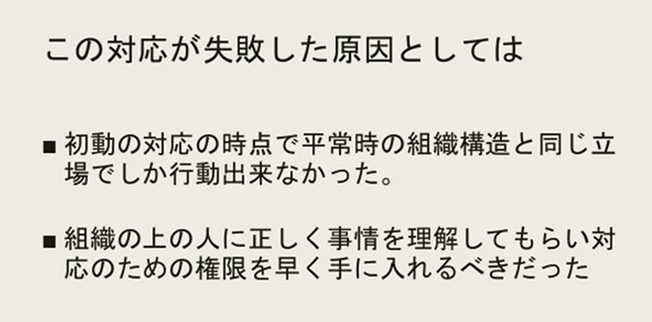

学園祭実行委員として運営に携わる中で、委員会のPCのひとつがランサムウェア(※11)Lockyの亜種であるASASINに感染したセキュリティインシデントにおいて、彼が起こしたアクションと、事後の感想をお話いただきました。

ランサムウエアとは、近年急速に被害を拡大させているコンピュータウィルスの一種。このウィルスに感染するとパソコン内に保存しているデータを勝手に暗号化されて使えない状態になったり、スマートフォンが操作不能になる。その状態を解除するための身代金が要求される。

警視庁サイバー犯罪対策プロジェクト「ランサムウェア特集」

学園祭実行委員のPCのウィルス感染が発覚した後、彼は緊急事態を教員に報告し、二次感染を防ぎました。

こうした経験を通して、対応方法を学び、十分ではなかった対応については「何をしなければならなかったのか。」をしっかり復習もしています。こういう学生さんはセキュリティ人材として将来活躍してくれることが期待されますね。

1回生でインシデントの報告、相談、対応、LTまでちゃんと来るとはすごいな、と自分の学生時代と比較して。

(写真提供:まっちゃだいふくさん)

彼がインシデントに対応で「失敗した」とあげていた点は、通常の仕事を行う上でも気をつけたいところです。

学生さんがしっかりしているのを見ると、自分もちゃんとしないと、と思わずにおれません。

(発表資料より抜粋)

学生さんの体験談といって侮るべからず。発表を通してセキュリティインシデント発生の際の対応について学ぶことができました。ありがとうございました。

Seccamp について

すずきゃん氏

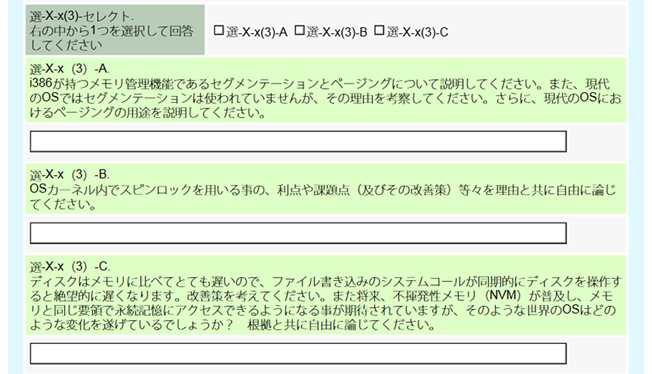

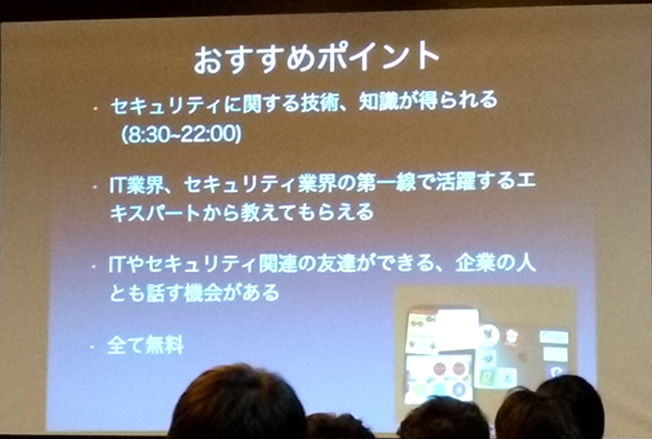

つづいて、毎年8月に行われるセキュリティキャンプ全国大会の2017年度に開催に参加した学生さん、すずきゃん氏によるキャンプの参加レポートです。

セキュリティキャンプは、22歳以下が対象。申し込みフォームの設問に答えるだけでも勉強になります。実際、応募フォームを埋めることは大変で、完成までには約1ヶ月かかったのだとか。

こうした設問を見ると、「セキュリティ教育はコンピュータ科学(CS)教育である」というのがよくわかります。

※オフィシャルサイトより https://www.ipa.go.jp/files/000059682.pdf

セキュリティキャンプ参加の審査は、技術力もさることながら、熱意や想いも大事なのだとか。

また、申し込み時に腕に不安があっても、キャンプ開始1ヶ月前頃から事前学習のプログラムがあるため、キャンプ開始後の講義内容にはついていけるように成長できるそうです。しかも、講師、チューター、スタッフを入れると100名規模で運営されているのだそうで、学習サポート体制がしっかり整っています。

キャンプの講義内容と講師の顔ぶれをみると、「コレが勉強にならないわけがない」というくらい充実しています。

プログラムは、8:30-22:00まで。かなりギッチリです!

期間中は朝から晩まで勉強詰めのため、大変なようにも思えるのですが、発表者の学生さんは「楽しかった」という言葉を繰り返していました。そうした「楽しさ」は、学習する上でも仕事をする上でもすごく大切。

彼女は、自分が通っている大学では同じようにセキュリティを学んでいる同級生がいないのですが、イベント参加を機に友達を増やして情報収集をして勉強を続けています。エライ!

こうした活動は社会人でも同じで、職場では同じ興味対象を学ぶ人がいなくても、イベントに参加をして人とのつながりを増やして情報を得たり、勉強することができますよね。

発表の中で、「おうちにいてると、ご飯つくらなあかんかったりして1日中パソコンの前にいられないのが、(キャンプの間は)朝から晩までパソコンの前にいられるのは、いいなと思いました。」、と言っていたこともすごく共感できました。

セキュリティキャンプは、セキュリティを学んでいる学生さんには、ぜひ参加していただきたい、と思います。むしろ、自分が学生だったら参加したかった!

地方開催もありますので、是非チェックしてください。(地方開催の参加資格は25歳以下です。)

地方大会 セキュリティ・キャンプ実施協議会

FORTINET の ICS (Industrial Control. Systems) セキュリティソリューション

フォーティネットジャパン株式会社 外島 啓次 氏

資料はこちらからご覧いただけます。

https://speakerdeck.com/kansaisecurity/iotwobao-hu-suruhuoteinetutosekiyuriteihuaburituku-ics-industrial-control-systems-sekiyuriteisoriyusiyon

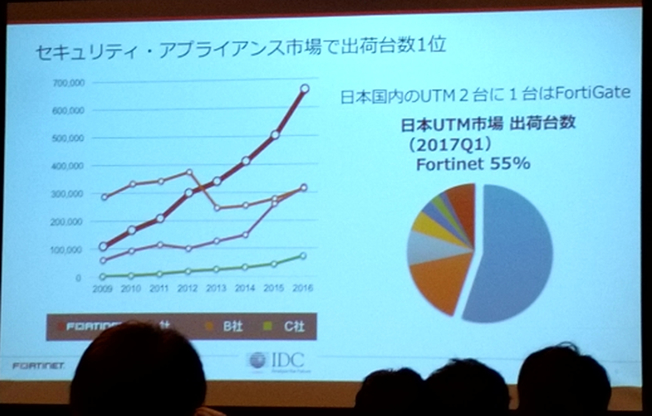

フォーティネットジャパン株式会社は、主力製品のファイアウォール(※12)が世界で約340万台売れている、統合脅威管理製品(UTM)の開発、製造メーカーとしては世界最大手の企業です。2000年にできた比較的新しい企業であるものの、特許件数は439、世界の拠点数は100、従業員数は5000、売り上げは年間1千億円で、1年間の成長率が26%と成長も著しく、日本にも現在4拠点(東京、大阪、名古屋、福岡)あります。

ファイアウォールは、「信頼できるネットワーク」と「信頼できないネットワーク」の二つのネットワーク間のアクセスを制御するために使われる、機器もしくはソフトウェアである。

5分で絶対に分かるファイアウォール- @IT

日本国内のUTM(統合脅威管理)機器の2台に1台が同社の製品。

セキュリティ機器の世界No.1のシェアをもっており、日本のシェアも55%。

シグネチャ(侵入を識別する方法を定義するルール)をアップデートするセキュリティセンターも2015年に日本で設置しているそうです。

最近、日本への独自の攻撃が増えており、それに対応するための日本独自のシグネチャを行政・メーカーと協力をしながらつくっているとのこと。

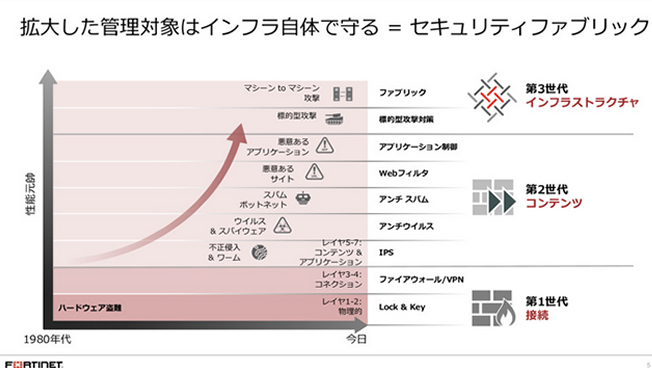

下記のイラストは、時代の変遷にあわせたセキュリティ対策の変化を表したもの。

時代が進むにつれて、守りの考え方も変わってきます。

(発表資料より)

第1世代の「接続」は、ネットワークに接続するだけの状態。このときは、ファイヤーウォールやVPNで対応できました。第2世代では、第一世代の対策に加えて、コンテンツごとにセキュリティ対策をしなければならなくなり、第3世代となる現在は、あらゆるものがつながってインフラとなることから、標的型攻撃やどこからくるかわからない攻撃に対して「セキュリティを面で捉える」発想が必要になることを示しています。

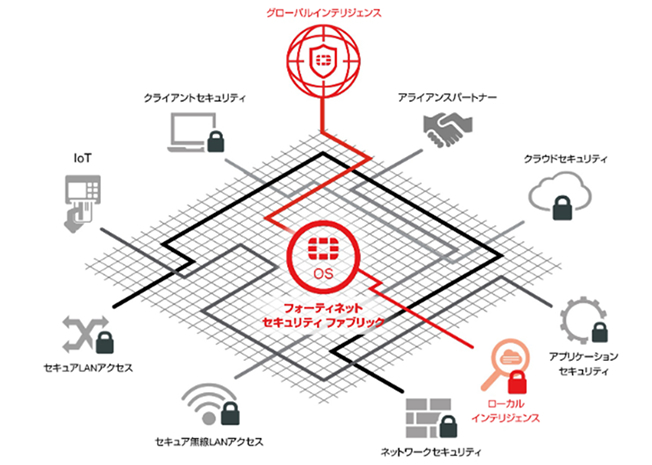

「面」でセキュリティの考える「ファブリック」という概念。

企業が提供するサービス内容を知ることも勉強になりますね。

出典:「フォーティネット セキュリティ ファブリック」

こうした概念を押えつつ、制御システムのセキュリティの現状をみると、2010年のStuxnetの事例(※13)に始まり、様々なハッキング事例が今日まで生まれ続けています。

(※13)

最も有名になった制御システムへのサイバー攻撃:Stuxnet(2010年)

核施設を狙ったサイバー攻撃『Stuxnet』の全貌

Wired.jp (2012/06/04)

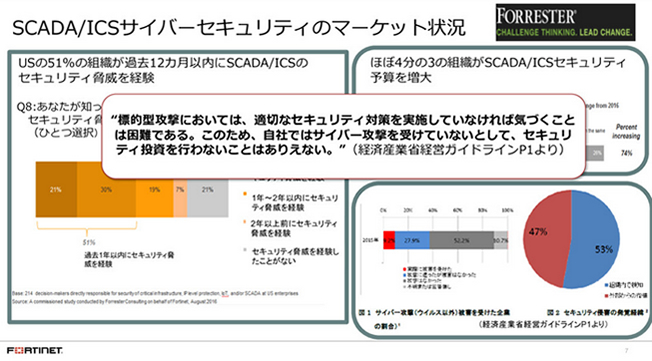

アメリカでも51%の組織がセキュリティの脅威を経験している今、日本だけ安全であるはずはないですね。

(発表資料より)

日本では、2020年の東京オリンピック・パラリンピックを見据えて、国も制御システムのセキュリティ対策の取り組み(※14)を始めていますが、経済産業省と独立行政法人 情報処理推進機構(IPA)による「サイバーセキュリティ経営ガイドラインVer 2.0(※15)」では、「企業が、セキュリティ投資を行わないことはありえない。」としており、企業規模の大小を問わず、セキュリティ対策をすることが求められています。

内閣府は、2017年9月にサイバーセキュリティ戦略を公表しており、「情報通信」「金融」「航空」「鉄道」「電力」「ガス」「政府・行政 サービス」「医療」「水道」「物流」「化学」「クレジット」「石油」の13分野において、セキュリティ対策をうつように各業界団体とも連携している。https://www.nisc.go.jp/active/infra/pdf/cc_ceptoar.pdf

特に、制御システムは「ランサムウェア」の絶好のターゲットとなっており、攻撃を受けた際の被害が甚大であることから、セキュリティ対策の重要性は増しています。

インフラが攻撃を受けた最近の例では、イギリスの国民保健サービス(NHS)が週末に攻撃を受けて、ランサムウェア「Wannacry」の被害を受けました(※16)。

(※16)

「WannaCry」に襲われた英国の地域医療連携システム、そこから何を学べるのか。

MONOist(2017/11/02)

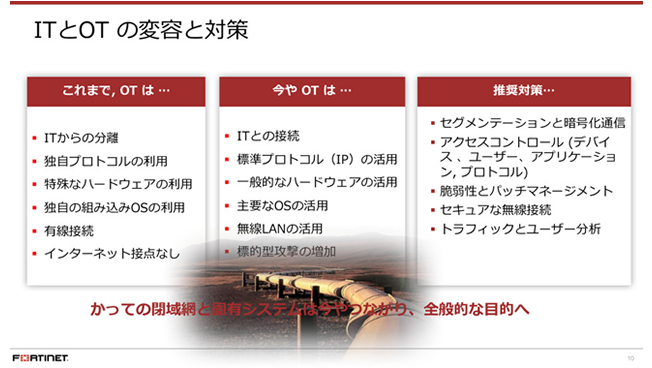

OT(Operational Technology 制御システム)を取り巻く環境は代わり、攻撃のターゲットに。

(発表資料より抜粋)

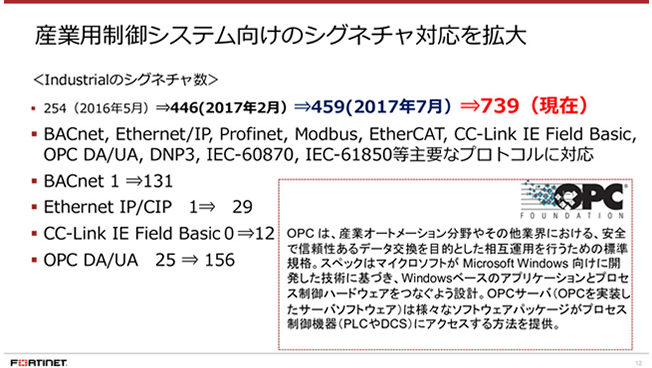

制御システムを取り巻く、今の状況を踏まえてフォーティネット社では、産業用制御システム用のシグネチャ(侵入を識別する方法を定義するルール)も、どんどん作成しているそうです。

今年だけでもすごい勢いでシグネチャ(侵入を識別する方法を定義するルール)が増加中。

(発表資料より抜粋)

こうした、シグネチャの増加は、攻撃の数の多さを意味します。

「どこから攻撃されるかが分からない」時代だからこそ、セキュリティのプロに限らず、時代に合ったセキュリティの正しい知識をもった人材が求められています。

キャッチコピーが秀逸。

最後に、フォーティネット社の企業広告を。セキュリティは企業の考え方が良く現れます。

たしかに、セキュリティ対策は「コスト」になりますが、これから起きるであろうことを考えれば、セキュリティ対策は避けて通ることは出来ません。

まずは現状を認識し、自社にとって必要な対策を行う企業さんが一社でも多くなって欲しいと思いました。

おわりに

今回のイベントに参加して一番感じたことは、「技術的なことは深くは分からなくても、今の時代に合わせて、セキュリティに対する考え方自体を学ぶ必要があるな。」ということでした。自分にとっても、これからIoTの製品を製造する、導入する人にとっても。

積極的にセキュリティについて学ぼうとする人は、まだ一握りです。

ものがつながってインフラとなる未来において、「セキュリティを専門としない」人々の間でも、セキュリティの基礎知識は必須であることは明白であるものの、自社の製品やサービスを守るための、セキュリティ対策について考えることが常識になるまでには、まだ、時間を要するでしょう。

今回、

・緊急事態に対してどのように対応しなければいけないのか

・知識の幅をどのように広げていくのか

といった、セキュリティの基本の考え方や学習の取り組み方法を、学生さんのLTを通して学ぶことが出来ました。

また、トップ企業が提供するサービスが、どのような背景をもとにつくられているのかを学ぶことが出来たことも大きな収穫でした。

どの講演でも共通して、「IoTのセキュリティは、これまでとは異なる考え方が必要である」ということが指摘されていたように、製品製造に対する考え方のアップデートが、今、企業には求められています。

下記については、企業の規模を問わず、これからの企業活動の中で必要なことではないでしょうか。

・新たな情報をキャッチアップする(基本知識と時代に合わせたセキュリティの考え方)

・自分たちに必要なセキュリティ対策の把握(コスト、時間も含めて)

こうしたことを行った上で、セキュリティの専門家と話をすることができれば、よりよいセキュリティ対策を打つことが出来るのではないかと思います。

セキュリティの基本となる考え方を学ぶ機会はイメディオや、今後定期的に行われる京都産業大学コンピュータ理工学部のイベントでも提供されていきますので、是非、これらのセミナーをチェックしてください。

▼ 近日中(2018/02/02)に行われるイメディオのセキュリティに関するイベントはこちら!

【知っておきたいIoTセキュリティ】情報の盗まれ方と、守り方の基本。

▼ 京都産業大学理工学部のイベントグループページとFacebookのグループページはこちら!

京都産業大学 情報理工学部 – connpass

関西セキュリティ人材育成がんばるぞ会(仮)

もちろん、「セキュリティ イベント 関西」で検索してもOKです!

検索結果を見ると、「うわ~、専門家ばっかり集まってそうで気が引ける。」と感じる方もいると思いますが、セキュリティ コミュニティのみなさんは、正義感に溢れる優しい方が多いのでご安心を。

私も門外漢であったものの色々な方とお話しする機会を得て、セミナーではあらゆる単語が分からないながらも、イベント参加は大変勉強になりました。(復習は必要ですが。)

これからは、どんな企業でも必要となるセキュリティの考え方。

産業、業種問わず、多くの方に楽しみながら身につけていただきたい、と願って止みません。

そのためにも、これからもイメディオはがんばりますので、よろしくおねがいいたします。